Es gibt mehrere Drittanbieter für KMIP-kompatible KMS, die VMware für seine Verschlüsselungsfunktion unterstützt. Es handelt sich dabei jedoch um kommerzielle Produkte, die für eine Evaluierung schlecht geeignet sind. Dafür empfiehlt sich die Open-Source-Lösung PyKMIP, die als Linux-Container verfügbar ist.

PyKMIP ist eine Python-Implementierung des Key Management Interoperability Protocol (KMIP), ein Kommunikationsstandard von OASIS für die Verwaltung von Objekten, die von Schlüsselverwaltungssystemen gespeichert und verwaltet werden.

Voraussetzungen für PyKMIP schaffen

Allerdings hat William Lam vom VMware Cloud on AWS-Team vor einiger Zeit ein Docker-Image gebaut, mit dem man die Verschlüsselung leidlich gut testen kann. Der nur 163MB große Docker-Container lässt sich einfach hochfahren und stellt elementare, auf KMIP basierende Dienste bereit. Das Container-Image gibt es auf Docker Hub unter lamw/ vmwkmip.

Das Schöne am Docker-Container ist, dass das Image in Laborumgebungen mit eingeschränkten Ressourcen oder für Demozwecke direkt auf der vCenter Server Appliance (vCSA) ausführt werden kann. Diese basiert inzwischen bekanntlich auf Photon, was die Installation von Docker recht einfach macht.

Der Docker-Container enthält genau die Version von PyKMIP, die auch in der künftigen Version der virtuellen Appliance enthalten sein soll. Es ist allerdings sehr wichtig zu beachten, dass diese Methode nicht für Produktions-Workloads oder VMs verwendet werden kann, weil PyKMIP die Verschlüsselungsschlüssel im RAM speichert und diese bei einem Neustart verloren gehen.

Docker auf der vCSA installieren

Wer mit der Installation von Docker auf der vCSA experimentieren möchte, sollte vorher einen Klon oder zumindest einen Snapshot seiner vCSA anfertigen oder besser eine separate Test-Appliance ausrollen.

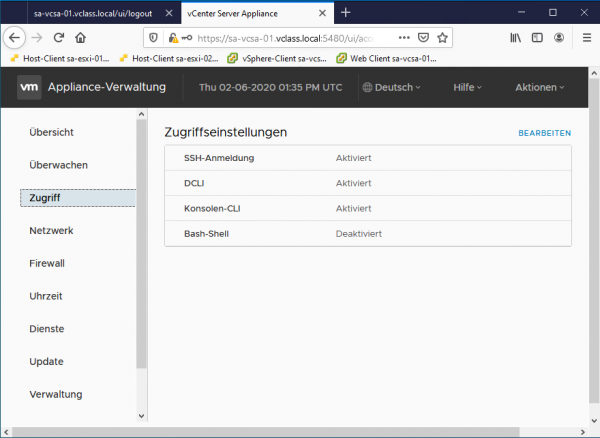

Ist das erledigt, dann meldet man sich zunächst an der vCSA-Bash an. Diese muss man erst an der Appliance-Management-UI (Port 5480) im Menü Zugriff zunächst aktivieren.

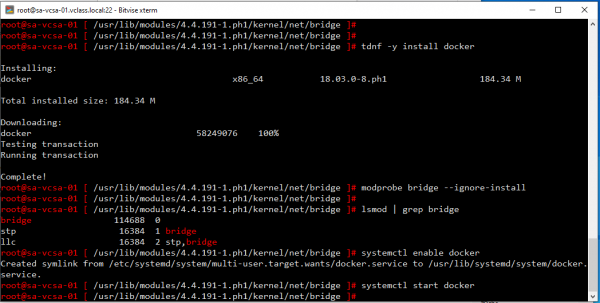

Alternativ kann man auch nach dem Anmelden mit root an der Konsolen-CLI das Kommando shell eingeben. Anschließend installiert man Docker mit

tdnf -y install docker

Dann lädt man das im folgenden Befehl angegebene Kernel-Modul, um den Docker-Client starten zu können:

modprobe bridge --ignore-install

Ob das Modul korrekt geladen wurde, zeigt

lsmod | grep bridge

Der Start von Docker erfolgt dann mit

systemctl start docker

Achtung: Mit dieser Methode ist das Laden des Bridge-Moduls nicht Reboot-resistent, was aber für unseren Test ausreicht, da PyKMIT die Schlüssel ohnehin nur im RAM hält. Wer Docker aus anderen Gründen auf der vCSA nutzen möchte, kann das Modul natürlich persistent machen. Entsprechende Linux-HowTos finden sich im Netz.

PyKMIP-Container installieren

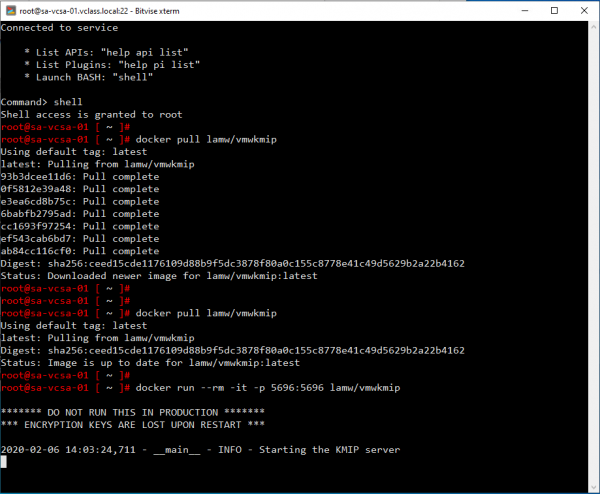

Zuerst beziehen wir das PyKMIP-Docker-Image von Docker-Hub:

docker pull lamw/vmwkmip

Dann Starten wir den Container mit

docker run --rm -it -p 5696:5696 lamw/vmwkmip

Wie die Abbildung zeigt, wurde der PyKMIP-Dienst erfolgreich gestartet und für die Verwendung des Standard-Ports 5696 konfiguriert. Wer den Docker-Container nicht im interaktiven Modus ausführen möchte, kann ihn auch im Daemon-Modus starten. Das erfolgt

docker run -d -p 5696:5696 lamw/vmwkmip

Als Nächstes verknüpft man den KMIP- mit dem vCenter-Server. Dazu meldet man sich beim vSphere Web Client an, markiert das logische vCenter-Server-Objekt im Navigator und wechselt dann zu Konfigurieren => Schlüsselverwaltungsserver.