VMware hat eine neue Hauptversion 6.3 seiner Netzwerkvirtualisierungslösung NSX veröffentlicht. Neben der Variante „NSX for vSphere 6.3“ wurde auch die Version „NSX for Multi-Hypervisors – NSX-T 1.1 aktualisiert. Beide bieten Verbesserungen im Bereich Sicherheit und Überwachung.

NSX for vSphere 6.3 ist eine Netzwerk-Virtualisierungslösung, die für vSphere-Umgebungen als „Backend“ optimiert ist, während sich T1.1 vor allem an Betreiber von Cloud-Umgebungen richtet, bei denen der VM-Layer nicht auf einer vSphere-Architektur aufsetzt, etwa OpenStack/KVM.

About NSX

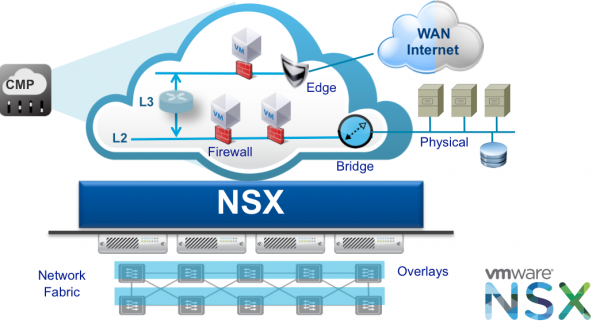

Beiden ist gemein, dass sie die Virtualisierung des Netzwerks über die reine Nachbildung von Layer-2-Switchen hinaus auf alle OSI-Layer ausdehnen. Während z. B. das Overlay-Protokoll VXLAN das Einrichten logischer Netzwerke über Layer2-Grenzen hinweg ohne Anpassung der unterliegen physischen Netzwerk-Hardware (Logical Switching) erlaubt, ermöglichen die in NSX enthaltenen DLRs (Kernel-basierte logische Router) z. B. ein optimiertes East-West-Routing auf Hypervisor-Ebene, d. h. VMs die auf dem gleichen Host, aber in unterschiedlichen Subnetzen laufen können miteinander kommunizieren, ohne dazu klassische (externe) Routing-Devices passieren zu müssen.

NSX stellt außerdem eine Kernel-basierte Firewall bereit. Die Distributed Logical Firewall von NSX erlaubt ein komfortables Segmentieren von VDC-Entinitäten wie virtueller Maschinen auf Basis von VM-Namen, User-Identitäten oder vCenter-Objekten, anstelle von IP-Adressen oder Ports. Ferner bietet das in NSX enthaltene Edge Services Gateway Enterprise-Routing-Features in Form einer VM, die North-South-Traffic adressieren wie NAT, DHCP, VPN, Load Balancing, HA usw.. So deckt NSX sämtliche Bereiche im OSI-Layer durch logische Konstrukte ab.

NSX leistet freilich in VMware-Umgebungen deutlich mehr und interagiert trefflich mit vRealize Automation und vRealize Orchestrator, sodass NSX etwa zur On-Demand-Bereitstellung logischer Netze, Applikations-zentrierter Securiy und Microsegementation beiträgt.

Monitoring und Anwendungsregeln

Neuerungen in NSX 6.3 finden sich z. B. im Bereich Sicherheit oder bei der Anbindung von Außenstellen. Der überarbeitete „Application Rule Manager“ erlaubt zusammen mit den erweiterten Monitoring-Funktionen für Endgeräte (Endpoints) eine umfassendere Kontrolle von Aktivitäten auf Betriebssystem-Ebene bis hin zu Network Flows.

Mit dem Application Rule Manager können Admins nach Aussage von VMware relativ einfach Sicherheitsgruppen und Firewall-Regeln auf Basis einer Überwachung des Netzwerkverkehrs erstellen. Da Administratoren mittels Endpoint Monitoring Profile von Applikationen in VMs einschließlich der Anwendungsprozesse und der zugehörigen Netzwerkverbindungen erstellen können, gelingt etwa Mikrosegmentierung viel einfacher und schneller. VMware NSX erlaubt auch auf einfache Weise das Ausdehnen eines virtuellen Netzwerks auf Außenstellen, sodass Unternehmen etwa Niederlassungen in ein Software-Defined Data Center einbinden können. Das wiederrum erleichtert ein zentrales Umsetzen von Sicherheitsvorgaben auch für die Endpoints in den Außenstellen.

NSX-T1.1 für Cloud-Umgebungen

„NSX for Multi-Hypervisors“ unterstützt neben vSphere weitere Hypervisors wie KVMs sowie andere Public Clouds und Bare-Metal-Implementierungen. Ferner eignet sich NSX-T1.1. für mit OpenStack realisierte Private Clouds, wobei NSX 6.3 die aktuellen OpenStack-Releases Newton und Mitaka unterstützt. Neu in NSX T1.1 ist z. B. die Unterstützung von VMwares hauseigener Photon-Plattform, was insbesondere Entwickler von Cloud-Applikationen adressiert, da Photon auf Container-Apps zugeschnitten ist.

Ferner beherrscht NSX-T1.1 ein automatisches Bereitstellen von Netzwerken und Routern, wenn neue Namespaces oder Projekte etabliert werden, einschließlich Sicherheitsrichtlinien für Container und die Mikrosegmentierung solcher Regelwerke. Weitere Informationen zu NSX-T finden sich im VMware-Blog.