Wireshark ist ein professioneller Netzwerk-Sniffer, den Administratoren, Sicherheitsberater und Hacker gleichermaßen schätzen. Damit kann man auf der Ebene von Frames, Paketen oder Segmenten veranschaulichen, was sich auf den Schichten des OSI-/ISO- bzw. DOD-Modells und auf der physikalischen Leitung bewegt.

Zwar gibt unzählige freie und quelloffene Netzwerk-Sniffer, das Open-Source-Werkzeug Wireshark ist aber neben nmap unbestritten das wichtigste Tool für Netzwerkadministratoren, Hacker oder Penetration-Tester.

Strafrechtliche Implikationen

Bevor wir uns um die Installation kümmern, kommen wir aufgrund der Mächtigkeit und Leistungsfähigkeit des Tools schon aus rechtlichen Gründen nicht umhin, auf den Hacker-Paragraphen „Vorbereiten des Ausspähens und Abfangens von Daten“ (§202c des deutschen StGB) aus dem Jahr 2007 hinzuweisen.

Er stellt die Beschaffung und Verbreitung von Zugangscodes zu geschützten Daten sowie auch die Herstellung und den Gebrauch von Werkzeugen, die diesem Zweck dienlich sind, als Vorbereitung einer Straftat unter Strafe (maximal zwei Jahre). Eine juristische Stellungnahme der European Expert Group for IT Security (EICAR) geht davon aus, dass konstruktive Tätigkeiten (im Dienste der IT-Sicherheit) bei ausführlicher Dokumentation nach diesem Paragraphen nicht strafbar sind.

Ethical Hacking

Wer Wireshark im Sinne des White- bzw. Ethical-Hackings beispielsweise zur Analyse und Absicherung der eigenen IT-Infrastruktur oder zu Lehr- und Demonstrationszwecken einsetzt, bewegt sich zumindest in einer Common-Sense-Grauzone. Möchten Sie zu hundert Prozent auf der sicheren Seite sein, dann dürfen Sie Wirshark ausschließlich zur Analyse eigener Rechner und Netze einsetzen, und zwar so, dass andere Netzwerkressourcen davon nicht tangiert sind. Werden Sie etwa als IT-Consultant oder als Arbeitnehmer offiziell mit Netzwerkanalysen und/oder Pentests beauftragt, sichern Sie sich vorher rechtlich ab (möglichst schriftlich) und dokumentieren Sie akribisch, was Sie tun.

Promiscous Mode erforderlich

Wireshark überwacht Netzwerkschnittstellen und schneidet den Datenverkehr auf den angegeben Interfaces mit. Da stellt sich bereits die Frage, wie das in einem „ge-switch-ten“ Netzwerk funktioniert? Bekanntlich ist Ethernet von seiner Logik her ein Bus-System, auch wenn wir es bei iEEE 802.3u, 802.3ab oder 802.3an physikalisch mit Stern-Verkabelungen zu tun haben. Das alte Bus-System ist quasi nur ins Innere des Hubs oder Switches gewandert.

Vergegenwärtigt man sich, dass ein Hub rein funktional nichts anderes ist als ein Multiport-Repeater und ein Switch eine Multiport-Bridge, dann kann man auf einer Arbeitsstation den gesamten Backbone-Datenverkehr über das verwendete Interface nur beobachten, wenn sie an einen Hub angeschlossen ist, da nur ein solcher sämtliche Frames immer an jeden Port weiterleitet.

Gottlob gib es heute keine Hubs mehr. In ge-switch-ten Netzwerken gelangt mit Ausnahme von Broadcasts immer nur derjenige Traffic an eine bestimmte Schnittstelle, der auch für diese bestimmt ist. Ein Switch schaltet aufgrund seiner Eigenintelligenz (sie basiert auf der vom ihm geführten und stetig aktualisierten MAC Address Table) intern immer nur die gerade erforderlichen Routen, was Kollisionsdomänen im Unterschied zum Hub auf den jeweiligen Port beschränkt.

Und was hat das nun mit Wireshark zu tun? Um in einen ge-switch-ten Netzwerk auf einem ausgewählten Netzwerk-Interface auch Ethernet-Frames bzw. IP-Pakete oder TCP-Segmente zu beobachten, die nicht für dieses selbst, sondern eine andere Station im Layer-2-Segment bestimmt sind, benötigen wir den Promiscous Mode.

Wireshark unter Windows

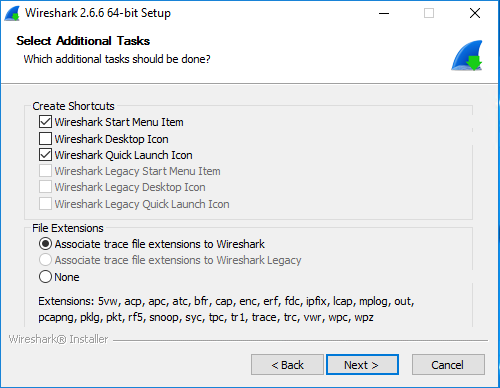

Unter Windows bedarf es dazu einer speziellen Bibliothek, um das betreffende Interface durch einen passenden Capture-Treiber zu modifizieren. Auch wenn die Wireshark-Installation unter Windows und Mac gewohnt simpel verläuft, sollte man deshalb den Setup-Assistenten nicht einfach durchwinken. Bis zu Select Additional Tasks können wie allerdings die Vorgaben übernehmen.

Interessant wird es dann auf der Seite Packet Capture. Hier schlägt der Installer vor, die Bibliothek WinPcap 4.1.3 zu installieren, welche auch gleich mitgeliefert wird.