Neben UDP ist TCP das meistverwendete Protokoll der TCP/IP-Familie auf der OSI-Schicht 4. Es arbeitet verbindungsorientiert, wozu es eine Sitzung aufbaut. Dies passiert mit Hilfe eines 3-Wege-Handshakes. Die folgende Anleitung zeigt, wie man diesen Handshake für eine FTP-Kommunikation in Wireshark visualisiert.

Bei unserem Mitschnitt greifen wir mit einem FTP-Client auf einen im lokalen Netzwerk befindlichen FTP-Server zu. Der Client hat die IP-Adresse 192.168.1.200, der Server auf Basis von Ubuntu 18.04 LTS ist unter 192.168.1.124 erreichbar.

Mitschnitt beginnen

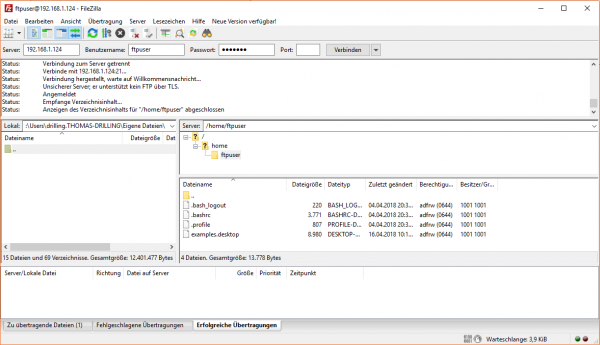

Als Client nutzen wir Filezilla auf einer Windows-Maschine. Wir verwenden den Passiv-FTP-Mode. Dies und der Verzicht auf SFTP (FTP via TLS) muss auch am Client entsprechend konfiguriert werden. Außerdem ist darauf zu achten, dass keine Firewall-Regel auf dem Server oder Client den Verbindungsaufbau verhindert.

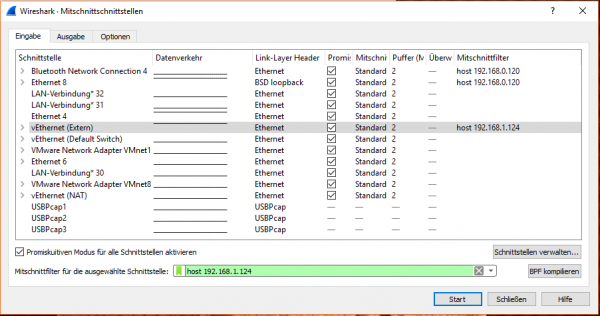

Das Mitschneiden in Wireshark soll auf dem Client erfolgen. Wir starten daher dort die Windows-Version und definieren im Menü Aufzeichnen => Optionennach dem Markieren der gewünschten Netzwerkschnittstelle unter dem Eingabe-Dialog in der Zeile Mitschnittfilter für die ausgewählte Schnittstelleeinen neuen Mitschnittfilter.

Diesmal wollen wir den Mitschnitt auf den gewünschten Ziel-Host beschränken. Das klappt mit dem Schlüsselwort host gefolgt von der Ziel-IP, also „host 192.160.0.124“.

Dann starten wir den Mitschnitt und initiieren anschließend einen FTP-Zugriff mit Filezilla und betätigen, dass wir unverschlüsseltes FTP auf Port 21 erlauben möchten.

Nach dem Verbindungsaufbau zeigen wir zum Beispiel den Verzeichnisinhalt des FTP-Users an und beenden die Aufzeichnung.

Aufzeichnung auswerten

Werfen wir nun einen Blick auf den Mitschnitt.

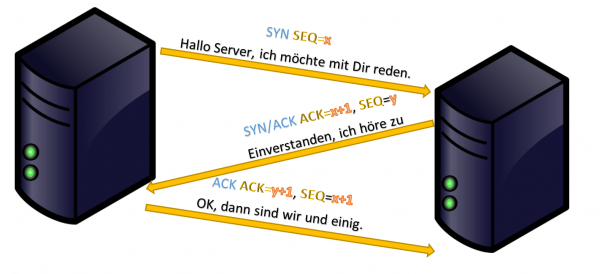

Relevant für den TCP-Handshake sind hier die 3 Zeilen mit den Flags [SYN], [SYN] und [ACK]. Diese drei Pakete werden zu Beginn jeder TCP-Sitzung ausgetauscht, wie die Abbildung weiter unten illustriert.

Zeile 1 zeigt die Verbindungsaufnahme vom Client (192.168.1.200) zum Server (192.168.1.124). FTP baut den Kontrollkanal über einen vom FTP-Client frei gewählten High-Port (hier 23913) zu Ziel-Port 21 des Servers auf.

Bereits in der Zeilendarstellung ist das SYN-Flag in eckigen Klammern zu erkennen, ebenso wie in der Detaildarstellung im mittleren Fenster, das heißt, es handelt sich um ein SYN-Paket (streng genommen „Segment“) im Rahmen des TCP-3-Wege-Handshakes.