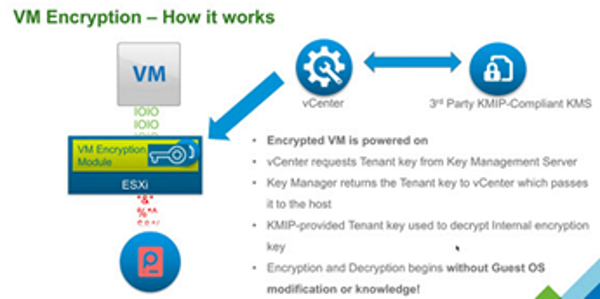

VMware vSphere kann seit der Version 6.5 virtuelle Maschinen auf dem Datenspeicher („Encyption at rest“) und beim Verschieben mit vMotion verschlüsseln. Die Besonderheit dieses Features besteht darin, dass es auf Hypervisor-Ebene arbeitet und damit unabhängig vom Gastbetriebssystem ist.

Die Verschlüsselung durch den Hypervisor hat den Vorteil, dass die Keys nicht über den Speicher der VM angreifbar sind. Bei jeder I/O-Operation zwischen VM und virtuellem Platten-Controller kodiert ein Kernelmodul den Datenstrom und sendet ihn bereits verschlüsselt zur Speicherschicht.

Verschlüsselung aller VM-Dateien

Von diesem Schutz profitieren sämtliche Dateien einer virtuellen Maschineeinschließlich der virtuellen Laufwerke (VMDK), vmx-Konfigurationsdateien, Snapshot- und vmx-Swap-Files. Neben der Verschlüsselung auf der Platte unterstützt VMware auch jene von VMs bei der Migration (Encrypted vMotion oder „Encryption in flight“), das Verschlüsseln von CoreDumps (Encryted Core Dumps) und verschlüsselte Backups.

Das Feature leidet aktuell aber noch unter einigen Einschränkungen. So werden das Pausieren und Fortsetzen verschlüsselter virtueller Maschinen, Snapshots verschlüsselter VMs, vSphere-Replikation und das Content-Library-Feature nicht unterstützt.

KMS-Infrastruktur als Voraussetzung

Die Verschlüsselung in vSphere 6.5 lässt sich nur nutzen, wenn in der eigenen Umgebung ein Key-Management-Server (KMS) existiert. Momentan unterstützt VMware unter anderem IBM Security Key Lifecycle Manager, EMC Cloudlink, HyTrust KeyControl oder Thales KMS.

Einzelheiten finden sich in VMwares HCL. Das gewählte System muss lediglich mit dem KMIP-Standard 1.1 kompatibel sein. KMS ist also ein externes-System, das diverse KMIP-Clients bereitstellt, von denen vCenter nur eines ist.

Key-Management in vCenter

vCenter speichert nur die KMS-Credentials, jedoch nicht die Schlüssel selbst, sondern nur deren ID. Außerdem kümmert es sich um das Anfordern/Empfangen von Schlüsselverschlüsselungs-Keys, sowie das Weiterleiten dieser Schlüssel auf die ESXi-Hosts. Der KMS-Client in vCenter verwaltet zudem sämtliche Berechtigungen, so dass die Administrator-Rolle ab vSphere 6.5 zusätzlich über kryptographische Privilegien verfügt.

Sollen in der Praxis nicht alle Administratoren diese Berechtigung besitzen, dann kann man die mit der Version 6.5 neu eingeführte Rolle No Cryptogaphy Administrator verwenden. Außerdem zeichnet vCenter für Auditing-Zwecke Events bei der Kommunikation mit dem KMS auf.